O setor de energia solar está em plena ascensão no Brasil. Mas também acende um alerta: o aumento de furtos e roubos em usinas solares.

Solução recomendada

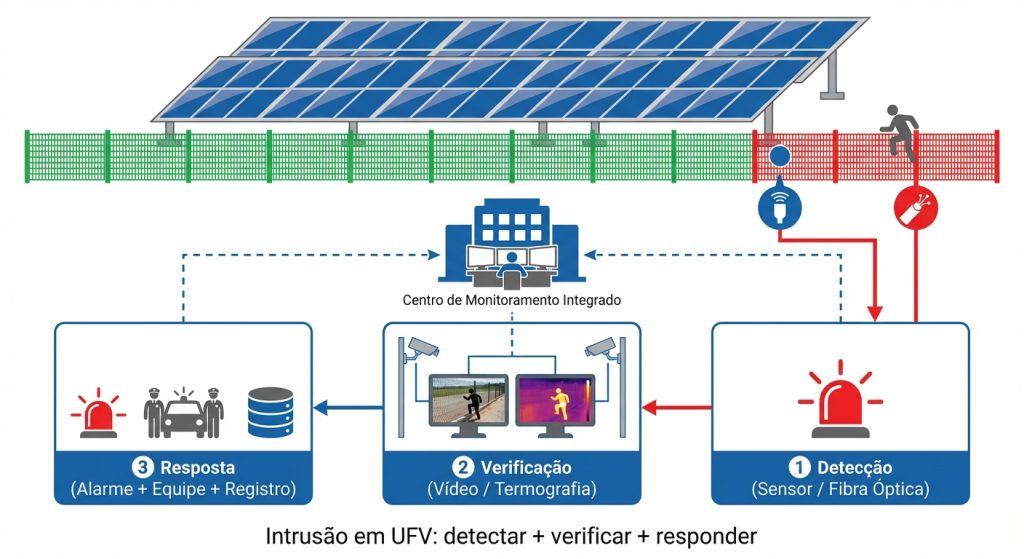

Para reduzir furtos e roubos em UFVs com previsibilidade operacional, a abordagem mais consistente é estruturar uma estratégia de segurança eletrônica corporativa baseada em camadas (detecção + verificação + resposta), com segurança perimetral integrada ao videomonitoramento, zoneamento e procedimentos (SOP) por criticidade. Foco em projetos corporativos e infraestrutura crítica (não atendemos residencial).

O crescimento das usinas solares no Brasil trouxe um efeito colateral recorrente em operações remotas: furtos e roubos de ativos de alto valor, com impacto direto na geração, no cronograma de O&M e no custo total do empreendimento.

Em UFVs, o desafio não é apenas “ter câmeras”. O desafio é reduzir janelas de vulnerabilidade em perímetros extensos, com baixa presença humana, múltiplos acessos informais e condições ambientais que aumentam falsos alarmes (vento, poeira, neblina e variações de iluminação).

Neste guia técnico, você verá quais ativos são mais visados, como as invasões acontecem e como especificar uma arquitetura de proteção orientada a eventos, evidência e resposta rápida — sem depender de monitoramento manual contínuo.

Nota de retrofit – imagem destacada (OG): criar 1 Featured OG 1200×630 com o título “Furtos e roubos em usinas solares: como garantir proteção” + ícones de perímetro, cabo, PTZ e central de monitoramento. Alt text sugerido: “Segurança eletrônica para evitar furtos e roubos em usina solar (UFV) com perímetro e videomonitoramento”.

Aplicações por setor

A mesma lógica de proteção usada em UFVs (perímetro extenso + operação 24/7) se aplica a outros ambientes com alto valor imobilizado e acesso remoto. Dois exemplos práticos:

Parques solares

Perímetros longos, acessos múltiplos e baixa presença humana exigem detecção por zona e verificação por evento.

Infraestrutura crítica (operações 24/7)

Quando indisponibilidade é cara, o foco muda para resiliência: menos falsos alarmes, evidência e resposta padronizada.

O que são furtos e roubos em usinas solares (UFVs)?

Furtos e roubos em usinas solares são eventos de intrusão e subtração de ativos (ou tentativa de subtração) em áreas de geração fotovoltaica, normalmente em perímetros extensos e remotos. O risco operacional está na combinação de acesso difícil + grande área + alto valor por componente + baixa visibilidade fora do horário comercial.

- Ativos mais visados: cabos (especialmente condutores metálicos), componentes elétricos, ferramentas e itens de fácil transporte.

- Impacto típico: interrupção parcial/total de geração, retrabalho de O&M, atraso em cronogramas e aumento de OPEX.

- Falha comum de proteção: depender de monitoramento manual contínuo e reagir tarde (após dano ocorrer).

Como as invasões acontecem na prática

Em campo, invasões em UFVs tendem a seguir padrões repetíveis. Conhecer esses padrões ajuda a especificar detecção antecipada e reduzir pontos cegos.

- Reconhecimento do perímetro: invasores observam rotas de acesso, pontos com baixa visibilidade e trechos com barreira degradada.

- Entrada por trecho vulnerável: corte/forçamento de cerca, passagem por área de vegetação densa, ou acesso por vias secundárias.

- Deslocamento rápido ao alvo: normalmente em horários de baixa movimentação; o objetivo é minimizar tempo no local.

- Retirada do material: uso de veículo em rota curta; em muitos casos, o evento termina antes de qualquer resposta humana chegar.

- Repetição do “modus operandi”: se não houver mudança estrutural, o mesmo trecho volta a ser explorado.

Isso explica por que a proteção precisa ser orientada a eventos: detectar cedo, localizar por zona, verificar rápido e acionar resposta com evidência.

Impactos negativos (além do prejuízo imediato)

Os prejuízos vão além da reposição de itens. Em UFVs, o efeito cascata costuma atingir operação, contratos e capacidade de manter o site estável.

- Indisponibilidade e perda de geração: falhas e remoção de componentes podem reduzir geração até recomposição e comissionamento.

- Aumento de OPEX: deslocamentos, horas extras, chamadas emergenciais e retrabalho de manutenção.

- Risco de novos incidentes: após uma primeira invasão bem-sucedida, a chance de repetição costuma aumentar se o vetor não for tratado.

- Operação “no escuro”: sem evidência e logs, a resposta vira tentativa e erro, e o time tende a “normalizar” alertas (fadiga de alarme).

- Risco a pessoas: intervenções noturnas e abordagens sem informação aumentam exposição da equipe.

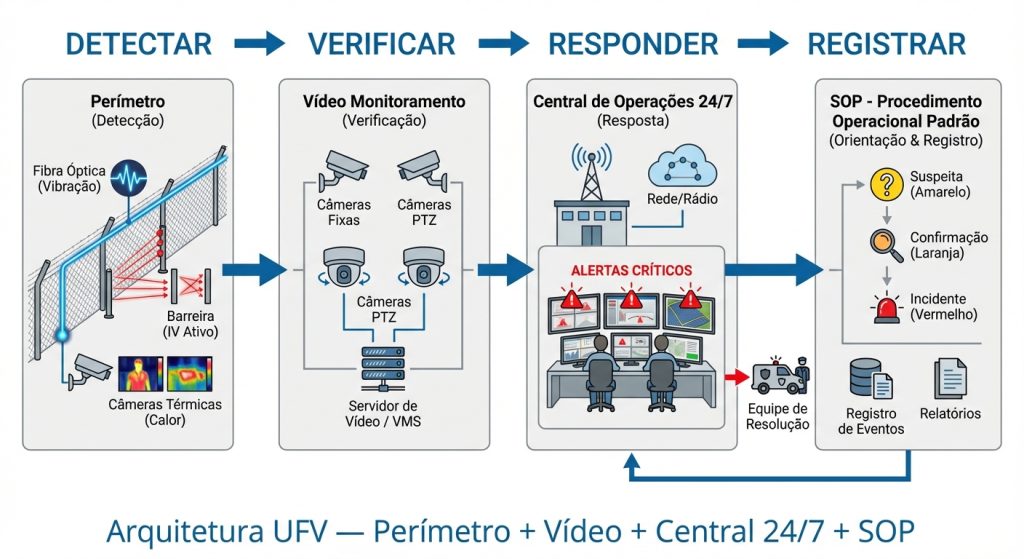

Arquitetura recomendada para UFVs: camadas (detecção + verificação + resposta)

Uma arquitetura robusta para UFVs costuma combinar segurança perimetral com videomonitoramento, para reduzir tempo entre intrusão e ação. O objetivo é operar por evento, não por “olho na tela”.

1) Detecção por zona no perímetro

A primeira camada precisa indicar onde algo está acontecendo (zona/trecho), com consistência em condições ambientais. Em UFVs, isso reduz o “tempo de busca” e habilita resposta direcionada.

- Zoneamento: dividir o perímetro por trechos com criticidade (acessos, áreas remotas, pontos de sombra, proximidade de vias).

- Critérios de ruído: vento, vegetação e vibração podem gerar alarmes em algumas tecnologias; calibração e projeto fazem diferença.

- Alarmes operacionais: além de intrusão, monitorar indisponibilidade (link, energia, câmera offline) como evento de risco.

2) Verificação por vídeo (evidência) integrada ao VMS

Após a detecção, a verificação deve acontecer por evento: o alarme abre a cena correta no VMS, registra evidência e reduz a dependência de monitoramento manual contínuo.

- Verificação orientada a evento: a zona dispara o preset correto (quando aplicável) e grava o trecho.

- Qualidade de evidência: registros com data/hora, trilha de atendimento e retenção configurada para auditoria.

- Operação 24/7: a central atua com base em alarmes qualificados, não em varredura de telas.

3) Resposta padronizada (SOP) e escalonamento

Sem procedimento, a resposta vira reativa e inconsistente. Em UFVs, SOP por criticidade reduz deslocamentos desnecessários e aumenta previsibilidade.

- Severidade: definir níveis (suspeita / confirmação / incidente) e ações associadas.

- Tempo de resposta: metas por zona (acesso principal ≠ trecho remoto) e registro do atendimento.

- Integração: quando aplicável, acionar dispositivos de dissuasão, controle de acesso e comunicação.

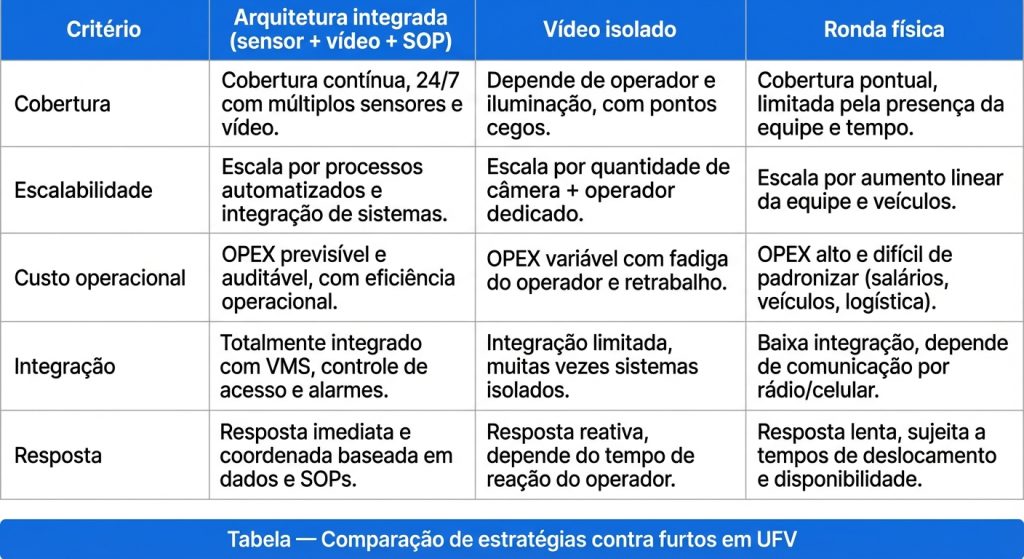

Comparação técnica (para especificação e decisão)

A tabela abaixo ajuda a comparar abordagens comuns em UFVs. Não existe “uma tecnologia única” para todos os cenários: o resultado depende de extensão, topografia, vegetação, clima e processo operacional.

| Critério | Perímetro + verificação por evento (camadas) | CFTV fixo com monitoramento manual | Ronda predominante |

|---|---|---|---|

| Coverage | Escala por zona e integração; reduz pontos cegos quando bem projetado | Depende de densidade de câmeras; pode criar lacunas em áreas extensas | Limitada por tempo e rota |

| Falsos alarmes | Reduz com calibração, correlação e verificação | Ruído alto em cena instável (poeira/chuva/noite) | Sem alarmística, mas com alta chance de detecção tardia |

| Manutenção | Mais previsível com arquitetura e pontos críticos bem definidos | OPEX cresce com quantidade de pontos ativos e limpeza frequente | OPEX alto em horas-homem e deslocamentos |

| Privacidade | Operação por evento reduz vigilância contínua | Maior tendência a “olho na tela” contínuo | Sem vídeo contínuo, mas menor evidência |

| Escalabilidade | Escala por processo + integração | Escala por câmera + operador | Escala por equipe |

| Custo operacional | OPEX mais previsível e auditável | OPEX variável com fadiga operacional e chamadas recorrentes | OPEX alto e difícil de padronizar |

Checklist prático para RFP e retrofit de segurança em UFVs

Se você está revisando o projeto existente (retrofit) ou escrevendo uma RFP, use os itens abaixo para transformar “segurança” em requisitos verificáveis:

- Mapa de zonas: perímetro dividido por criticidade + justificativa (acessos, proximidade de vias, trechos remotos).

- Requisitos por condição ambiental: poeira, vento, neblina, noite e chuvas (o que o sistema precisa manter).

- Evento → evidência: alarme deve abrir cena no VMS, gravar e registrar atendimento.

- KPIs operacionais: taxa de alarmes por zona, tempo de verificação, tempo de resposta e indisponibilidades.

- Resiliência de rede/energia: monitorar câmera offline/link down como evento operacional.

- SOP e escalonamento: procedimentos por severidade e zona (inclusive para falsos alarmes e fauna).

- Plano de manutenção: limpeza, inspeções, testes funcionais e periodicidade (estação seca x chuvosa).

Caso relacionado

Para ver um exemplo de proteção perimetral e operação por eventos em um grande projeto fotovoltaico, leia o case: UFV Alex.

Perguntas frequentes (FAQ)

1) Quais são os itens mais visados em furtos de usinas solares?

Depende do contexto local, mas normalmente envolvem itens com alto valor e facilidade de transporte, como cabos e componentes elétricos, além de ferramentas e materiais de apoio em áreas de obra.

2) Por que UFVs são mais vulneráveis do que outras instalações?

Porque costumam ter grande área, perímetro extenso, acesso remoto e baixa presença humana contínua, o que aumenta a janela de oportunidade para invasões rápidas.

3) Segurança perimetral é obrigatória para reduzir furtos?

Em perímetros longos, é uma das camadas mais eficientes para reduzir tempo de detecção e localizar o evento por zona. Veja a abordagem de segurança perimetral para infraestrutura crítica.

4) Câmeras sozinhas resolvem?

Normalmente não. Vídeo é essencial para evidência e verificação, mas o melhor resultado vem da combinação de detecção por zona + verificação por evento + SOP.

5) Como reduzir falsos alarmes em áreas com vento e vegetação?

Com zoneamento, calibração, projeto adequado e correlação de eventos (detecção + verificação). Falsos alarmes recorrentes geram fadiga e aumentam risco operacional.

6) O que significa operar “por evento” no videomonitoramento?

Significa que o alarme direciona automaticamente a verificação (abre câmera no VMS, grava e registra), reduzindo a necessidade de operadores assistindo telas continuamente. Veja videomonitoramento orientado a operação.

7) Como medir se a segurança está melhorando após o retrofit?

Com KPIs: taxa de alarmes por zona, tempo de verificação, tempo de resposta, indisponibilidades (câmera offline/link down) e recorrência de incidentes por trecho.

8) A central 24/7 é sempre necessária?

Em operações com alto valor e baixa presença local, monitoramento 24/7 com operação por eventos tende a reduzir tempo de confirmação e padronizar resposta. A necessidade depende da criticidade e do perfil de risco.

9) Qual o papel do VMS em uma UFV?

Centralizar evidência, gestão de eventos, trilha de auditoria e workflows. Em projetos corporativos, é comum integrá-lo à estratégia de segurança eletrônica.

10) Quais requisitos devem estar na RFP para evitar “ponto cego”?

Mapa de zonas com cobertura prevista, critérios ambientais, evento→evidência no VMS, alarmes de indisponibilidade, SOP e comissionamento com testes por zona (dia/noite).

11) Como lidar com incidentes repetidos no mesmo trecho?

Isso indica vetor não tratado: reforçar barreira, revisar zoneamento, ajustar regras de detecção/verificação e atualizar SOP. A meta é reduzir recorrência com engenharia e processo.

12) Por onde começar um retrofit de segurança em UFVs?

Comece por diagnóstico: mapa do perímetro, incidentes históricos, acessos, condições ambientais e capacidade de resposta. Depois, defina camadas (perímetro + vídeo + operação) com integração e KPIs.

Leia também

- Tecnologias mais utilizadas na segurança perimetral de infraestruturas críticas

- Alarmes falsos: um dos maiores desafios da segurança perimetral — como evitar

- Como proteger perímetros da invasão de animais e evitar interrupções nas operações

Conclusão

Furtos e roubos em UFVs são um problema recorrente de operação: perímetros longos, baixa presença local e resposta tardia. A forma mais robusta de reduzir risco é projetar a segurança como um sistema em camadas — detecção por zona no perímetro, verificação por vídeo com evidência e resposta padronizada (SOP) — dentro de uma estratégia corporativa de segurança eletrônica.

Como cada usina tem relevo, acessos e criticidades diferentes, uma avaliação técnica do perímetro ajuda a definir zoneamento, integração, KPIs e o nível de operação 24/7 necessário para proteger o ativo sem criar ruído operacional.

Tags: Usinas Solares, Perímetro, Videomonitoramento