Novas tecnologias estão transformando o setor de segurança perimetral, oferecendo detecção mais rápida, inteligente e eficiente. Confira!

Solução recomendada

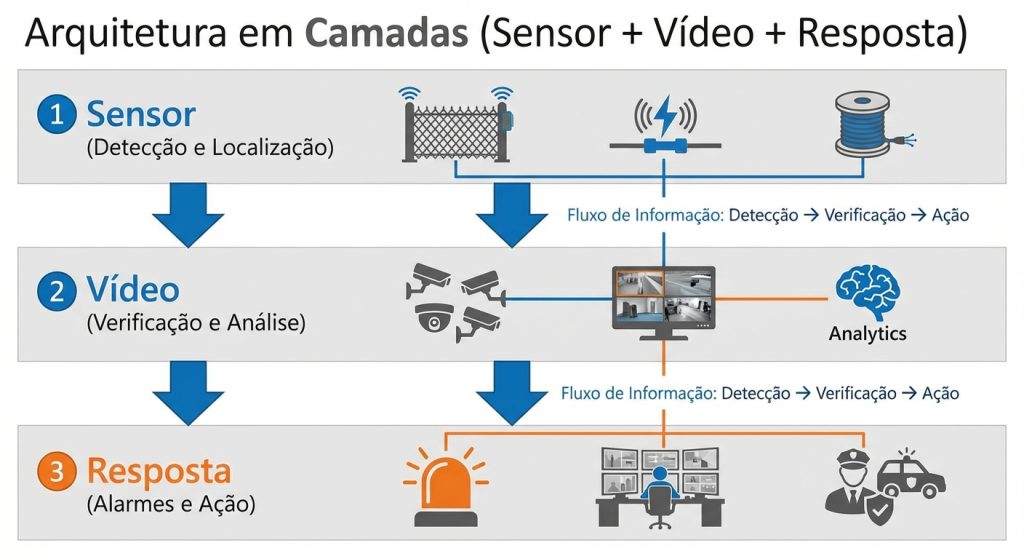

Para combinar detecção antecipada, baixa taxa de falsos alarmes e cobertura em áreas extensas, o caminho mais consistente é especificar uma solução de segurança perimetral com arquitetura em camadas (sensor + verificação + resposta), integrada à operação. Foco em projetos corporativos e infraestrutura crítica (não atendemos residencial).

A segurança perimetral está em expansão por um motivo objetivo: invasões, furtos e vandalismo aumentaram o risco operacional em áreas críticas. Em infraestruturas como usinas de energia, centros logísticos, data centers, indústrias e grandes empreendimentos, o perímetro deixou de ser “borda” e virou linha de continuidade do negócio.

Soluções tradicionais (cerca física, alarme pontual e ronda humana) ainda têm seu papel, mas costumam falhar quando o desafio envolve área extensa, pontos vulneráveis, baixo tempo de resposta e monitoramento contínuo. Em muitos casos, a confirmação chega tarde: o dano já ocorreu e o evento vira apenas investigação.

Segundo a consultoria MarketsandMarkets, o mercado global de segurança perimetral deve crescer de US$ 61 bilhões em 2023 para US$ 96 bilhões até 2028.

A conclusão prática é simples: proteger áreas críticas com métodos isolados e pouco integrados já não atende o nível de risco atual. O que funciona melhor é tecnologia + integração + procedimento.

Aplicações por setor

As tecnologias abaixo são mais usadas onde há grandes áreas, ativos de alto valor e operação 24/7. Dois exemplos recorrentes:

Parques solares

Extensão, áreas remotas e necessidade de detecção antecipada tornam o perímetro parte do O&M da operação.

Infraestrutura crítica

Operações com tolerância mínima a indisponibilidade exigem integração (sensores, vídeo, resposta e evidência).

Nota de retrofit – imagem destacada (OG): criar 1 Featured OG 1200×630 com o título “Tecnologias mais utilizadas na segurança perimetral…” e elementos visuais (cerca/perímetro + ícones de fibra óptica, radar e termografia). Alt text sugerido: “Tecnologias de segurança perimetral em parque solar (infraestrutura crítica)”.

O que é segurança perimetral em infraestruturas críticas?

Segurança perimetral em infraestruturas críticas é o conjunto de tecnologias e procedimentos que detecta, localiza, verifica e responde a tentativas de intrusão no perímetro de um site (cerca, muro, faixa de terreno, acessos e áreas externas), com foco em detecção antecipada, baixa taxa de falsos alarmes e continuidade operacional.

- Detecção: sensores identificam uma tentativa de intrusão (ex.: corte, escalada, levantamento, aproximação).

- Localização: o evento é associado a uma zona/trecho para guiar a resposta.

- Verificação: câmeras (visíveis/termográficas) e VMS confirmam se o evento é real.

- Resposta: alarmes sonoros, protocolos e acionamento reduzem tempo de reação.

- Evidência: o sistema registra evento + vídeo + trilha de atendimento para auditoria e melhoria contínua.

Por que a segurança tradicional ficou para trás?

Cercas elétricas, alarmes e monitoramento humano funcionam até certo ponto. Em áreas extensas e de difícil acesso, os riscos superam a capacidade de resposta: há muitos “pontos possíveis” e pouca previsibilidade sobre onde e quando ocorrerá uma tentativa.

Além disso, a identificação pode ocorrer tarde demais. Sem detecção por zona e sem integração com vídeo, a operação fica reativa: o time descobre o problema após o dano, e não no começo do evento.

Por isso, novas tecnologias ganharam espaço: elas aumentam cobertura e precisão, melhoram a priorização de alarmes e reduzem custos operacionais quando bem integradas.

Como funciona uma segurança perimetral moderna (passo a passo)

Em infraestruturas críticas, o desenho mais comum é por camadas: o sensor detecta e localiza; o vídeo verifica; e a automação orienta a resposta. Um fluxo típico:

- Zoneamento do perímetro: o perímetro é dividido em zonas (trechos) com criticidade e regras.

- Sensorização: sensores (fibra óptica, radar, barreiras, etc.) detectam alterações e geram eventos.

- Classificação inicial: regras/analíticos reduzem ruído (vento, chuva, pequenos animais) e priorizam alarmes.

- Acionamento do VMS: o evento abre câmera(s) associada(s) ao trecho e registra evidência.

- Verificação: o operador confirma o evento com vídeo (visível/termográfico) e contexto.

- Resposta e dissuasão: cornetas IP, luzes, protocolos e equipe local são acionados por criticidade.

- Registro e auditoria: evento + vídeo + atendimento viram histórico para ajuste de zonas e redução de falsos alarmes.

Na prática, a diferença entre “ter tecnologia” e “ter resultado” é integração. Por isso, muitos projetos são estruturados com uma visão de empresa de segurança eletrônica que entrega arquitetura, comissionamento e operação.

Tecnologias mais utilizadas na segurança perimetral de infraestruturas críticas

- Detecção por fibra óptica sensitiva

A detecção por fibra óptica sensitiva transforma a própria fibra em um sensor ao longo do perímetro, permitindo identificar vibrações e padrões típicos de tentativa de intrusão (ex.: corte, escalada, levantamento e movimentação suspeita). Em áreas extensas, o valor técnico está em três pontos: cobertura contínua, detecção por zona e baixa dependência de eletrônica no campo (dependendo da arquitetura).

Em projetos bem desenhados, o evento gerado pela fibra aciona automaticamente dispositivos de verificação e resposta (ex.: câmeras, alarmes sonoros e mapas sinóticos), reduzindo o tempo entre “detectar” e “agir”.

- Radar para detecção de movimento/approach

Radar é usado para detectar presença e movimento em áreas externas e faixas de terreno antes da cerca, apoiando a detecção antecipada (approach). É especialmente útil quando o objetivo é identificar aproximação a uma área crítica e acionar verificação por câmera antes do contato físico com o perímetro.

O desempenho depende de parametrização por zona, filtragem de ruído (vegetação, variação climática) e integração com vídeo para confirmação rápida.

- Câmeras térmicas (termografia) para verificação e detecção

Câmeras térmicas apoiam a segurança perimetral por permitirem visualização e detecção em condições difíceis (baixa luz, fumaça leve, variações de iluminação). Em perímetros críticos, elas atuam como camada de verificação e, em alguns cenários, de detecção, principalmente quando combinadas com um VMS e regras de evento.

Quando o objetivo é termografia aplicada (por exemplo, detecção precoce de pontos quentes/risco de incêndio em áreas externas), vale conectar com câmeras térmicas e termografia dentro de uma arquitetura integrada.

- Câmeras PTZ de longo alcance (verificação e rastreio)

Câmeras PTZ são usadas para verificação rápida e rastreio do evento ao longo do perímetro. O ganho operacional vem quando o sistema aponta automaticamente a câmera para a zona do alarme (integração com sensor e georreferenciamento), reduzindo o tempo de confirmação.

Em ambientes agressivos, o que decide a viabilidade no longo prazo não é só “zoom”: é robustez de instalação, proteção ambiental, manutenção planejada e integração com VMS para evidência e operação.

- Georreferenciamento e mapas sinóticos

Georreferenciamento transforma o evento em localização operacional: “onde aconteceu” (trecho, coordenada, câmera associada). Em sites extensos (como parques solares), isso reduz tempo de resposta e evita deslocamentos desnecessários, porque o time parte do ponto certo.

Mapas sinóticos também ajudam a padronizar atendimento: evento abre câmera, exibe a zona, registra evidência e orienta o protocolo.

- Monitoramento remoto 24/7 (operação)

Centrais 24/7 permitem operar múltiplos sites e responder rapidamente a eventos. Em infraestrutura crítica, monitoramento remoto funciona melhor quando há: (1) boa classificação de alarmes, (2) verificação por vídeo, (3) protocolos claros por criticidade e (4) registro de evidências para auditoria.

- IA e Machine Learning para reduzir falsos alarmes (quando aplicável)

IA e Machine Learning podem atuar como “camada de filtragem” para reduzir alarmes falsos, priorizando eventos e diferenciando padrões. O ponto importante é não tratar IA como solução isolada: a taxa de falso alarme depende de sensor + instalação + ambiente + parametrização + integração.

- Cornetas IP e alertas sonoros (dissuasão)

Alertas sonoros atuam como dissuasão imediata quando um evento é confirmado ou quando a política do site permite ação automatizada. Em conjunto com sensor + câmera, ajudam a interromper a tentativa antes de escalar o incidente.

Desafios comuns em perímetros críticos (e como as tecnologias endereçam)

- Áreas extensas: sensores com cobertura contínua e zoneamento reduzem “pontos cegos”.

- Baixa previsibilidade do ataque: detecção por zona + verificação por vídeo reduz tempo de confirmação.

- Falsos alarmes: filtragem por regras/IA e correlação com vídeo/sensores diminuem ruído.

- Ambiente agressivo: especificação correta e arquitetura com baixa eletrônica no campo (quando aplicável) reduzem manutenção.

- Operação 24/7: VMS, mapas sinóticos e procedimentos padronizados melhoram resposta e auditoria.

Comparação técnica (quando usar cada tecnologia)

Não existe “uma tecnologia que resolve tudo”. Em perímetros críticos, o desenho é por camadas. A comparação abaixo ajuda na especificação inicial.

| Tecnologia | Coverage | Falsos alarmes | Manutenção | Privacidade | Escalabilidade | Custo operacional |

|---|---|---|---|---|---|---|

| Fibra óptica sensitiva | Muito alta (perímetros longos, por zona) | Baixo/médio (depende de parametrização e ambiente) | Baixo/médio (arquitetura e instalação determinam) | Alta (não depende de imagem) | Alta (zonas e trechos) | Baixo/médio |

| Radar | Alta (faixa de terreno / approach) | Médio (vegetação/clima exigem ajuste) | Médio | Alta (não depende de imagem) | Alta | Médio |

| Câmera térmica | Boa (depende de projeto e posicionamento) | Médio (depende de regras e cena) | Médio | Médio (há imagem, porém não “convencional”) | Boa | Médio |

| PTZ + georreferenciamento | Boa (verificação por zona) | Baixo (quando acionada por evento) | Médio (mecânica + limpeza + instalação) | Médio (imagem) | Boa | Médio |

Boas práticas para reduzir falsos alarmes e melhorar resposta

- Zoneamento por criticidade: regras diferentes para trechos diferentes (acesso, vegetação, vento, proximidade de estrada).

- Integração sensor → vídeo: evento abre câmera automaticamente e registra evidência no VMS.

- Calibração e comissionamento: ajustar sensibilidade por trecho e validar cenários reais (teste de corte, escalada, aproximação).

- Correlação: reduzir ruído ao correlacionar sinais (ex.: evento + confirmação térmica/visual).

- Procedimento: tempo de confirmação, escalonamento e resposta definidos por tipo de evento.

Caso relacionado

Para ver um exemplo de segurança perimetral aplicada em operação crítica (com requisitos de continuidade e área extensa), leia o case: UFV Pitombeira.

Perguntas frequentes (FAQ)

1) Quais tecnologias são mais usadas em segurança perimetral de infraestrutura crítica?

As mais comuns são detecção por fibra óptica sensitiva, radar (approach), câmeras térmicas, PTZ para verificação, georreferenciamento/mapas sinóticos e monitoramento remoto 24/7 integrados a um VMS.

2) Fibra óptica sensitiva substitui câmeras no perímetro?

Não. Em geral, a fibra atua como camada de detecção e localização por zona, enquanto câmeras (visíveis/térmicas) são usadas para verificação e evidência.

3) Quando faz sentido usar radar no perímetro?

Quando você precisa detectar aproximação antes do contato com a cerca (approach), em áreas abertas e extensas, integrando radar com vídeo para confirmação rápida.

4) Qual o papel da termografia na segurança perimetral?

Termografia ajuda na verificação 24/7 e em cenários de baixa visibilidade. Em alguns projetos, também apoia detecção por regras de cena, dependendo do objetivo e do ambiente.

5) Como reduzir falsos alarmes em perímetros extensos?

Com zoneamento, calibração por trecho, correlação com vídeo, ajustes por ambiente (vento/vegetação) e procedimentos de confirmação. IA pode ajudar, mas não substitui projeto e comissionamento.

6) O que é georreferenciamento e por que ele importa?

É a associação do evento a uma localização (zona/trecho) para guiar a verificação e a resposta. Em sites grandes, reduz tempo de resposta e deslocamentos desnecessários.

7) Por que integrar sensor com VMS é importante?

Porque o VMS centraliza evidência (evento + vídeo), padroniza atendimento e melhora auditoria. Isso transforma “alarme” em ocorrência rastreável e ajustável.

8) Monitoramento remoto 24/7 vale para parques solares?

Sim, especialmente quando o site é remoto. A chave é ter alarmes acionáveis, verificação por vídeo e protocolos por criticidade para reduzir resposta reativa.

9) Segurança perimetral impacta privacidade?

Depende das camadas usadas. Sensores (fibra/radar) não dependem de imagem; câmeras exigem governança (controle de acesso, retenção e auditoria) para operação conforme políticas internas.

10) Qual é o erro mais comum ao comprar tecnologia perimetral?

Comprar componentes isolados sem integração e sem comissionamento por zona. O resultado costuma ser ruído, baixa confiança no alarme e operação reativa.

11) Como escolher entre fibra óptica e radar?

Fibra é forte para detecção no perímetro por zona (contato/ação na cerca); radar é forte para detectar aproximação em faixa de terreno. Em muitos projetos, eles são complementares.

12) Por onde começar um projeto de segurança perimetral em infraestrutura crítica?

Comece pelo mapeamento de riscos e zonas do perímetro, defina requisitos de detecção/verificação/resposta e então especifique a arquitetura em camadas (sensor + vídeo + procedimento) com integração e testes.

Leia também

- Por que escolher equipamentos com alto MTBF na segurança eletrônica

- Como zerar problemas com altos custos de manutenção de equipamentos de segurança

- HSE em instalações críticas: como a inteligência artificial está transformando essa gestão

Conclusão

As tecnologias mais utilizadas na segurança perimetral de infraestruturas críticas não competem entre si: elas se complementam. Sensores (fibra óptica, radar) melhoram detecção e localização; câmeras (visíveis e térmicas) melhoram verificação e evidência; e georreferenciamento + operação 24/7 reduzem tempo de resposta.

Cada perímetro tem ambiente, riscos e restrições próprias. Uma avaliação técnica do site ajuda a definir zoneamento, arquitetura em camadas, integrações e procedimentos — e, a partir disso, selecionar a segurança perimetral mais adequada para reduzir perdas e aumentar previsibilidade operacional.