As subestações de energia desempenham um papel crucial na transmissão e distribuição de energia elétrica em todo o país. Veja como as empresas estão adotando soluções de proteção de alta performance.

Solução recomendada

Para reduzir intrusões, furtos e vandalismo em áreas de alta criticidade, a abordagem mais consistente é combinar segurança perimetral + CFTV IP corporativo + operação por eventos (verificação rápida e evidência). Veja referências e boas práticas em segurança para subestações de energia. Foco em projetos corporativos e infraestrutura crítica (não atendemos residencial).

As subestações de energia desempenham um papel crucial na transmissão e distribuição de energia elétrica em todo o país. Atualmente, são mais de 770 subestações de energia em operação no Brasil, sendo a maior parte localizada nas regiões Sul e Sudeste, segundo dados da Empresa de Pesquisa Energética (EPE).

No entanto, essas instalações, localizadas, muitas vezes, em áreas distantes e extensas, são alvos cada vez mais frequentes de criminosos em busca de materiais valiosos, como cabos, fios de cobre, bobinas, entre outros equipamentos.

Só no Estado de São Paulo, entre janeiro e setembro de 2021, estimativas das empresas de distribuição de energia elétrica indicam que houve um aumento de aproximadamente 130% no número de roubos e furtos de cobre.

Aplicações por setor

A lógica de proteção (detectar cedo, verificar rápido e responder com evidência) é comum em outras operações com perímetro extenso e ativos de alto valor:

Parques solares

Grandes áreas abertas, acessos remotos, risco de furto e vandalismo, necessidade de monitoramento 24/7.

Data centers

Ambientes críticos com exigência de evidência, controle de acesso por zona e resposta rápida a eventos físicos.

O que torna uma subestação vulnerável a ações criminosas?

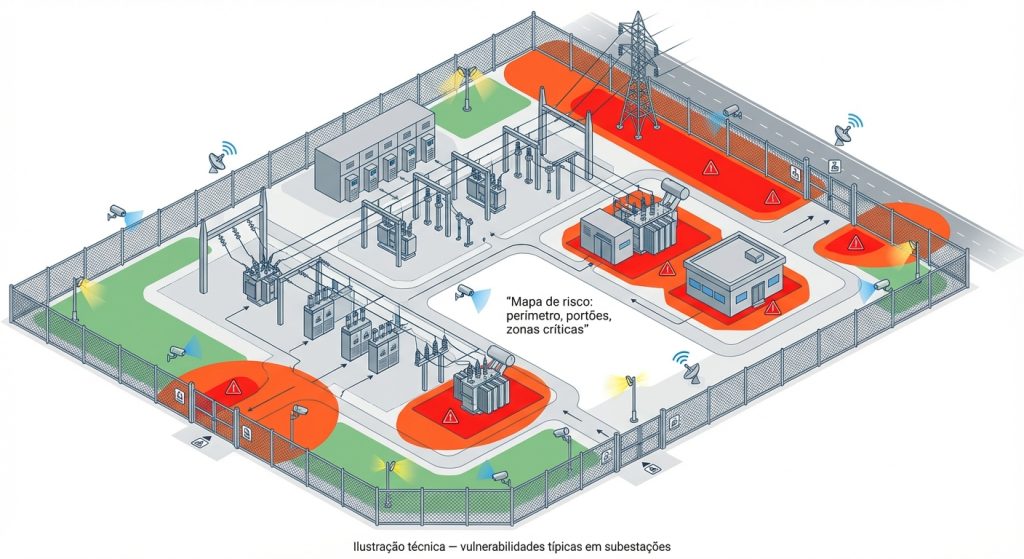

Em segurança física, “vulnerabilidade” não é apenas ausência de cerca. Em subestações, ela costuma aparecer quando existe combinação de local remoto, perímetro extenso, baixa visibilidade noturna, pontos de acesso previsíveis (portões, cercas com histórico de violação) e tempo alto de detecção (quando o evento só é descoberto horas ou dias depois).

Também é comum haver gargalos operacionais: poucos operadores para muitas telas, alertas sem prioridade e dificuldade de gerar evidência rápida (vídeo + horário + local + trilha de auditoria). Quando isso acontece, o risco não é só o furto em si — é o impacto operacional que vem depois.

Prejuízos financeiros e operacionais em subestações desprotegidas

Mas o impacto de subestações desprotegidas vai muito além dos danos físicos e materiais. Considere, por exemplo, os enormes prejuízos financeiros que podem resultar de uma única invasão. Além do valor intrínseco dos equipamentos roubados, há também os custos adicionais associados à substituição desses equipamentos, reparos nas instalações danificadas e interrupção das operações.

Essas interrupções operacionais podem ser catastróficas, especialmente em setores sensíveis que dependem de energia para manter suas atividades. Desde fábricas e indústrias até hospitais e centros de dados, a falha no fornecimento de energia pode levar a perdas significativas de produtividade, comprometimento da segurança dos funcionários e até mesmo riscos à vida em casos extremos.

Além disso, pensemos em um impacto mais amplo como a interrupção no fornecimento de energia em uma comunidade ou região. Setores essenciais, como transporte, comunicações e saúde pública, dependem da energia elétrica para operar de forma eficaz. Uma interrupção prolongada pode levar ao caos, afetando milhares de pessoas e prejudicando a economia local.

Portanto, a proteção adequada das subestações não é apenas uma questão de salvaguardar ativos materiais, mas também de garantir a estabilidade e a segurança de todas as comunidades e serviços envolvidos.

Quais são as camadas de um projeto moderno de segurança para subestações?

Em subestações, soluções “isoladas” tendem a falhar por dois motivos: (1) detecção tardia (alguém só percebe depois) e (2) falta de evidência acionável (o evento aconteceu, mas não se consegue confirmar rápido e registrar corretamente). Por isso, o caminho mais sólido costuma ser uma arquitetura em camadas:

- Detecção no perímetro: identificar tentativa de intrusão (corte, escalada, acesso indevido) e localizar a zona.

- Verificação visual: direcionar câmeras para confirmar o evento em segundos (reduz deslocamentos desnecessários).

- Gestão e evidência (VMS/central): registrar vídeo, alarmes e trilha de auditoria com data/hora/local.

- Resposta: acionar procedimentos (equipe, sirene/iluminação, comunicação e escalonamento).

Tecnologias avançadas de detecção são a resposta

Tendo isto em vista, para assegurar a continuidade da distribuição de energia e preservar a prestação de serviço, empresas estão adotando soluções de proteção de alta performance.

Nesse contexto, a aplicação de tecnologias avançadas, como a Inteligência Artificial (IA), pode apoiar a operação ao priorizar eventos e reduzir ruído (quando bem calibrada e integrada ao fluxo operacional). O objetivo não é “automatizar tudo”, mas aumentar a qualidade do alerta e acelerar a verificação.

Entre as tecnologias com IA utilizadas para proteger as subestações, destacam-se as fibras ópticas sensitivas e as câmeras térmicas e de longo alcance, que fazem a detecção em tempo real e fornecem uma visão abrangente de toda a área monitorada, nesta ordem.

Além disso, a integração de soluções de detecção de intrusão com dispositivos de resposta automatizada, como cornetas e sistemas de iluminação, permite uma ação rápida e eficiente contra possíveis invasores.

Como reduzir furtos e vandalismo com operação por eventos

Em projetos corporativos, o que mais reduz perdas é encurtar o “tempo entre intrusão e resposta”. Isso é alcançado quando o sistema entrega três coisas juntas: (1) evento confiável, (2) verificação visual imediata, (3) evidência organizada para decisão.

Na prática, isso costuma envolver:

- Segurança perimetral como primeira barreira (evita que o incidente avance sem detecção): ver soluções de segurança perimetral.

- CFTV IP corporativo com posicionamento por intenção (identificar/confirmar) e não apenas por “quantidade de câmeras”: ver CFTV corporativo.

- Centralização e integração (eventos abrindo câmera certa, com preset e gravação vinculada) para reduzir tempo de checagem e melhorar auditoria.

- Governança do projeto com uma empresa de segurança eletrônica que entregue engenharia + integração + operação, evitando “ilhas” de tecnologia.

Comparação técnica (o que avaliar antes de escolher)

Antes de definir tecnologia, vale comparar opções com critérios operacionais — e não só especificação de catálogo. Em subestações, os critérios abaixo costumam ser os que mais impactam resultado real:

| Critério | O que procurar | Risco comum |

|---|---|---|

| Cobertura | Zonas críticas mapeadas (perímetro, portões, áreas restritas) | Pontos cegos em trechos extensos |

| Falsos alarmes | Calibração por zona + verificação imediata por vídeo | Alarme “barulhento” que vira ruído operacional |

| Manutenção | Arquitetura com acessibilidade e monitoramento de saúde | Descobrir falha de câmera/sensor só após incidente |

| Evidência | Gravação vinculada ao evento + trilha de auditoria | Vídeo sem contexto (sem hora/local/evento) |

| Escalabilidade | Expansão por zonas, sem refazer a arquitetura | Crescimento desordenado e caro |

| Custo operacional | Operação por eventos (menos deslocamentos e retrabalho) | Dependência de ronda manual constante |

Checklist de requisitos para um RFP de subestações

Se você vai contratar ou revisar um sistema existente, use este checklist para reduzir risco de especificação incompleta:

- Mapa de zonas: perímetro completo, portões, casas de comando, áreas internas restritas e rotas de serviço.

- Criticidade por zona: onde precisa detecção antecipada, onde basta verificação/identificação.

- Condições ambientais: poeira, chuva, neblina, variação térmica e interferências locais.

- Rede e energia: disponibilidade, redundância, proteção e monitoramento de saúde dos equipamentos.

- Operação 24/7: como é o fluxo de atendimento de eventos (SOP), quem atende e em quanto tempo.

- Evidência: retenção de gravações, trilha de auditoria, exportação de evidência e governança.

- Integrações: sensores, alarmes, controle de acesso e unificação de eventos para priorização.

- KPIs: tempo de verificação, reincidência por zona, taxa de falso alarme, MTTR e disponibilidade.

Caso relacionado

Um exemplo prático de integração e resposta por eventos em infraestrutura crítica é o projeto no Complexo Eólico Seridó, que incluiu monitoramento de subestações e camadas complementares (controle de acesso e detecção de eventos relevantes).

Case de sucesso: subestações protegidas no parque eólico de Seridó

Um exemplo concreto de sucesso na proteção de subestações foi o projeto realizado pela Aeon Security no Complexo de Seridó, localizado no Rio Grande do Norte.

Com uma extensa área de 1,6 mil hectares, o local enfrentava desafios como acessos remotos, longas distâncias entre a bay (estações/pontos de trabalho de um parque) e a subestação, falta de monitoramento integrado e questões de segurança.

Por meio da implementação de solução exclusiva, Security Monitor®, conseguimos realizar o monitoramento interno das subestações e a instalação de sistemas de identificação de incêndio e controles de acesso. Com isso, foi possível detectar em tempo real de possíveis roubos, furtos ou vandalismo, assegurando a integridade das instalações e viabilizando uma resposta mais eficiente.

Para parques eólicos, que frequentemente enfrentam desafios no controle imediato de possíveis invasões, essa solução é crucial. Muitas vezes, a descoberta de uma intrusão ocorre dias depois, gerando prejuízos significativos. Os custos dos itens furtados e as paradas não programadas tornam-se fatores críticos, impactando financeiramente os complexos.

Onde projetos de subestações mais falham (e como evitar)

Mesmo com bons equipamentos, falhas costumam aparecer quando o projeto não fecha o ciclo “evento → evidência → resposta”. Os problemas mais comuns são:

- Dependência de monitoramento manual: muitas telas e pouca prioridade por evento.

- Alarmes sem verificação rápida: geram deslocamentos desnecessários e “fadiga” operacional.

- Falta de trilha de auditoria: difícil provar, investigar e melhorar continuamente.

- Pontos cegos operacionais: falhas de câmera/rede/energia descobertas tarde.

- Arquitetura sem escalabilidade: expansão vira remendo e eleva custo de O&M.

Proteção durável e resistente para um futuro sustentável

Proteger subestações contra ameaças externas é um requisito de continuidade operacional. O objetivo é reduzir risco e custo de incidentes por meio de detecção antecipada, verificação rápida e resposta padronizada, sem depender de processos improvisados.

Com engenharia, integração e operação bem definidas, é possível evoluir a segurança do “reagir ao dano” para “evitar o dano”, aumentando previsibilidade e reduzindo retrabalho em campo.

Leia também

- Tecnologias mais utilizadas na segurança perimetral de infraestruturas críticas

- Alarmes falsos: um dos maiores desafios da segurança perimetral (como evitar)

- Vantagens de usar fibra óptica em projetos de segurança perimetral

Conclusão: proteger subestações é proteger a continuidade do fornecimento

Uma subestação segura não depende de “um único equipamento”, e sim de um sistema que reduz o tempo de detecção, acelera a verificação e organiza evidência para resposta. Quando proteção perimetral e CFTV IP corporativo operam com fluxo definido (eventos, prioridades e SOP), a segurança deixa de ser reativa e passa a ser previsível.

Se o objetivo é reduzir perdas e evitar impacto operacional, uma avaliação técnica com foco em zonas críticas e integração ajuda a definir o que é essencial, o que é complementar e como padronizar expansão. Para isso, costuma fazer sentido envolver uma empresa de segurança eletrônica com experiência em infraestrutura crítica.

Tags: Subestações, Perímetro, CFTV